阅读:0

听报道

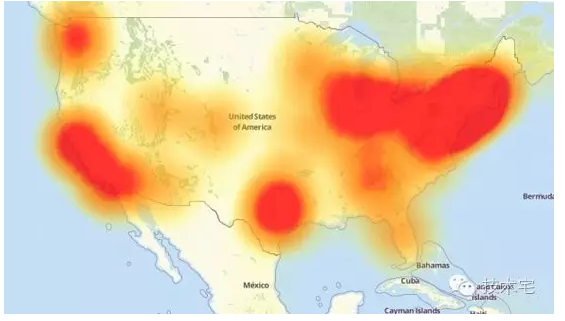

从美国东部时间10月21日上午7点10分左右开始,美国多个地区发生了严重的互联网中断,Twitter、Tumblr、Netflix、亚马逊、Shopify、Reddit、Airbnb、PayPal、Yelp、纽约时报等80多个人们每天都用的网站被迫中断服务。

第二波攻击发生在美国东部时间上午11点52分,再次袭击了为这些网站提供服务的Dynamic Network Service公司(Dyn)。

攻击的方式是针对域名系统(DNS)服务商Dyn进行大型分布式拒绝服务(DDoS),这种攻击方式又简单又粗暴,就是通过大量的数据请求令服务器过载,使正常用户的查询无法被应答。

由于DNS服务器的崩溃,用户的浏览器无法使用它来解析从哪个IP地址获取网页文件。虽然Dyn公司在大约两个小时内已缓解了攻击并恢复了其域名功能,但是这次攻击所暴露的,却是当今互联网世界在物联网大潮来袭时的脆弱。

这次损失的只是几个小时的时间,谁也不知道,下一次攻击是什么时候,什么规模,我们只知道,对于下一次攻击,我们可能还是无能无力。

为什么这么说,因为这场袭击的可怕之处在于,参与攻击的主力是数百万台物联网设备,包括居民家中的数码录像机、摄像头、路由器,这些设备在被木马程序控制后,在它们的主人不知情的情况下,向固定目标发送大量数据包,最终造成了网络的阻塞和瘫痪。

黑客们使用了一种被称作“物联网破坏者”的Mirai病毒来进行肉鸡搜索。当它扫描到一个物联网设备(比如网络摄像头、智能开关等)后就尝试使用默认密码进行登陆(用户名一般为 admin,Mirai病毒自带60个通用密码,例如password,12345678,88888888等),一旦登陆成功,这台物联网设备就进入肉鸡名单,开始被黑客操控攻击其他网络设备。

Mirai病毒的源代码在今年9月被开发者公布,此后大量黑客对这个病毒进行了升级,传染性、危害性比前代更高。

据安全公司的数据显示,参与本次DDoS攻击的设备中,主要来自于中国雄迈科技生产的设备。这家公司生产的摄像模组被许多网络摄像头、DVR解决方案厂家采用,在美国大量销售。

现在由于个人电脑和智能手机安全措施比较完备,已经很少听说它们被当作肉鸡了。但是物联网设备成为最大的养鸡场。

在很大程度上,这是由于物联网设备厂家对于安全防护措施的忽视,往往采用最初级的防护措施,登陆口令也是通用的。造成大量物联网设备变成黑客控制的肉鸡,成为攻击者入侵的后门。

根据美国公布的数据,这次攻击流量超过1Tb/s,是有史以来最大规模的DDoS攻击。但是这个记录,将很快被打破,什么时候,要看黑客的心情。

黑客可以操纵的肉鸡规模有多大,根据业内普遍的预计,到2020年,全球将有500亿台物联网设备,包括各种智能开关,监控摄像头,甚至包括各种工业控制传感器。我们在享受物联网设备带来的远程控制的便捷的时候,这些设备也非常容易被黑客获取控制权。

而利用这些设备发动DDoS攻击,造成网络中断,也只是一种最低级的破坏方式。如果电厂的温控设备被操纵,会怎么样?如果自动驾驶汽车的雷达被操纵,怎么办?如果核电站的控制设备被操纵,那时候还有如果吗?

能否在下次攻击发生前,弥补这些漏洞,谈何容易。因为大部分物联网设备的安全措施,都是固化在系统模块中的,需要进行固件升级来修复漏洞,这可没有在电脑或手机上安装补丁那么简单,远程完成修复工作非常困难。

美国安全公司Kerbson Security调查后表示,雄迈和其他公司生产的物联网设备是无法修复的,这些肉鸡只有被断网后才会停止攻击。

因此他们建议,厂家应该在全球范围内召回这类安全性极差的产品,并对本次事件负责。

说的容易,如果真要召回甚至赔偿,这要比三星手机爆炸的事情规模更大,中国的物联网设备企业当然也会据理力争,因为任何设备都可能被控制成为肉鸡,不能让设备厂家为黑客的攻击行为负责。

那么谁来负责,只能是整个行业。

这次攻击只是一次演习,下一次攻击会有多少肉鸡参与,谁也不知道,关键是如何快速提高物联网设备的安全系数。

物联网时代来临之前,先要迎来一次大洗牌。

文章原题为:10.21美国大断网,物联网对互联网的攻击演习

话题:

0

推荐

财新博客版权声明:财新博客所发布文章及图片之版权属博主本人及/或相关权利人所有,未经博主及/或相关权利人单独授权,任何网站、平面媒体不得予以转载。财新网对相关媒体的网站信息内容转载授权并不包括财新博客的文章及图片。博客文章均为作者个人观点,不代表财新网的立场和观点。

京公网安备 11010502034662号

京公网安备 11010502034662号